Introducción

Esta comparación la realizamos con el fin de que las personas al saber laventajas y desventajas de cada uno de los navegadores o buscadores y dependiendo de las necesidades de cada uno ellos eligan el que mejor les convenga en su vida diaria.

Navegadores

|

Calificación |

firefox |

chrome |

Explorer |

safari |

|

1 |

Organiza tus pestañas con Panorama |

Búsqueda más fácil y es el mas usado |

original |

Monitor Web mejorado

|

|

2 |

Reabrir pestañas y ventanas cerradas |

Modo Incógnito: |

Fiable |

Mejor soporte a HTML5

|

|

3 |

Palabras clave inteligentes

|

Colaboración con los usuarios: |

sencillo |

Soporte para Extensiones

|

|

4 |

Cambiar a pestaña

|

Pestañas independientes |

seguro |

Motor Javascript más Rápido

|

|

5 |

Búsqueda más fácil

|

Barra de direcciones y buscador: |

Codificación de idioma

|

Lector de Feeds

|

Buscadores

|

calificación |

Yahoo |

|

bing |

babylon search |

|

1 |

Sugerencias buenas |

Confiable |

lista de sugerencias de búsqueda en tiempo real |

programa informático comercial de traducción y consulta de información |

|

2 |

Opiniones de muchas personas |

Opciones múltiples de tu búsqueda |

basado en tecnología semántica de Powerset |

combinación de teclas |

|

3 |

Clasificación de paginas |

Rápido |

resultados de búsqueda |

aparece una ventana de Babylon con las traducciones a los idiomas que el usuario entiende |

|

4 |

objetivo |

Sugerencias de búsqueda |

MSN Search para proporcionar las propia búsqueda self-built |

información adicional obtenida de fuentes disponibles en Internet |

|

5 |

confiable |

Estabilidad |

resultados de búsqueda fueran visibles desde otros portales de motores de búsqueda |

conversión de unidades y divisas |

Conclusión:

Al realizar este trabjo nos dios cuenta de no solo cual es navegador más utilizado en el mundo sino que también nos dimos cuatas de las cualidades o articularidades que tiene cada uno y así oder elegor el que nos convenga y se adapte más a nuestras necesidades.

¿Cuál es el navegador más utilizado? Google Chrome

¿Cuál es el buscaor que tiene más suguerencias de distintas personas y ayuda a mejorar un mejor criterio sobre algún tema en esecifico? Yahoo

5.1 La relación de la informática con la ciencia y el desarrollo social

Publicado: diciembre 17, 2012 en Uncategorized5.1 La relación de la informática con la ciencia y el desarrollo social

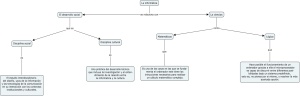

Introducción: Desde sus inicios el hombre ha buscado la forma de mejorar su calidad de vida y su forma de trabajo, para ello ha buscado métodos adecuados tales como la tecnología que ha desarrollado a través de la ciencia. Esto ha permitido llegar a grandes inventos científicos desde la calculadora hasta la computadora y el internet, este gran avance ha llevado a la humanidad a tener un enorme desarrollo social. En el desarrollo social de la humanidad la computadora se ha convertido en pocos años en parte integrante de la vida cotidiana. A continuación les mostraremos un mapa que expone la relación de la informática con otras ciencias.

Conclusión: La informática ha sido de gran ayuda en el desarrollo de las diferentes ciencias le ha dado tal impulso que se esperan avances muy grandes en poco tiempo, no solo la ciencia evoluciona gracias a la informática si no que nosotros también adquirimos nuevos accesos a mas redes y conexiones que nos mantienen conectados. Es decir la informática no solo nos sirve para estar actualizados sino que también nos mejora la calidad de vida. Nos hace la vida “más fácil”, si se le puede decir. Si no tuviéramos el avance tecnológico que tenemos ahora, probablemente no tendríamos servicios de salud eficaces y se perderían vidas humanas.

http://lrfinformatica.blogspot.mx/2011/05/relacion-de-la-informatica-con-otras.html

Subraya una ciencia que se relaciona con la informática:

a) Matemática b) Biología c) Gastronomía

Para que nos sirve la informática principalmente, ahora que somos estudiantes:

a) Mantenernos comunicados b) JUGAR c) Tener una mejor calidad de vida

¿Qué empresa creó el primer módem?

a) ARPA b) Neuromante c) BELL

¿Quién dio a conocer la World Wide Web?

a) Bill Gates b) Tim Berners Lee c) Steve Jobs

5.4 Efectos de la computación en la salud y en el medio ambiente

Publicado: noviembre 27, 2012 en ComputacionIntroducción:

El computador se ha convertido en algo indispensable para los alumnos que estudian en una escuela, también para los que trabajan en empresas o en cualquier empleo, casi todos, pero esto también puede convertirse en daños como problemas en la columna, vista, manos y brazos, y no solo eso también afecta al medio ambiente aunque no en gran medida como la contaminación que genera la industria. Se establece que la computadora puede atender en todas las edades.

Síntesis:

Entre las dolencias y lesiones que puede causar el trabajo prolongado con la computadora se encuentran el lumbago, tendinitis y dolores de cabeza, que pueden desencadenar las largas horas de trabajo frente a la computadora. Con algunas sencillas sugerencias y cambios de hábito, se permite prevenir serios problemas y disminuir los efectos negativos en la salud debido al uso de las computadoras.

A pesar que las computadoras pueden hacer más efectivo el trabajo de las personas, también pueden causarles algunos problemas. Todas las personas cuya ocupación suponga un uso excesivo de las computadoras, como empleados de oficina, operadores de sistemas, transcriptores de texto, estudiantes y otros, están expuestos por la naturaleza de su trabajo pues deben mantenerse por largo tiempo adoptando una misma postura.

Para cualquier persona resulta incomodo tener que estar sentado varias horas del día frente a la computadora. Es probable que presente dolor en el cuerpo al usar una silla por demasiado tiempo, que además presente lesiones en sus muñecas o cansancio en sus ojos por mirar fijamente la computadora.

Entre las enfermedades que puede provocar están el Síndrome del túnel Carpiano, que se trata de la hinchazón de los tendones que se encuentran alrededor de los carpos, que conforman algo similar a un túnel. Es una enfermedad de trauma acumulativa al flexionar y extender la muñeca repetitivamente, la cubierta protectora que rodea cada tendón se inflama y hace presión sobre el nervio mediano.

La fabricación de las computadoras o aparatos electrónicas requieren de cientos de procesos, cada uno requiere mucha energía y materiales tóxicos. Los desechos industriales reducen la capa de ozono, contaminan el agua y el subsuelo, actualmente producimos 7 billones de toneladas de dióxido de carbono en todo el mundo. Entre las toxinas que contienen la computadora se encuentran el Fosforo, Cadmio, Mercurio, Bario, Zinc, Vanadio y de dos a cuatro libras de plomo.

¿Qué podemos hacer?…para reducir los efectos nocivos en la salud por el uso prolongado o excesivo de la computadora podemos organizarnos para usar lo menos posible, o solo lo indispensable el computador. También podemos cuidarnos en ciertas forman, por ejemplo: comprar un protector para el monitor y así reducir el daño a la vista. Para reducir los efectos que ocasiona al medio ambiente podemos fijarnos que nuestra computadora tenga una certificación de una compañía ecológica o no desperdiciar computadores y llevarlos al centro de reciclado.

Conclusión:

La computación no solo trae efectos positivos para la humanidad y si no que también su mal uso trae consecuencias negativas hacia la salud de medio ambiente.

Preguntas:

Este es un ejemplo de enfermedad que puede ocasionar el mal uso de la computadora…

a) Síndrome del túnel carpiano b) gripa c) artritis

Es uno de los ejemplos que podemos hacer para reducir el problema ambiental…

a) Comprar computadoras cada mes b) desechar la computadoras inútiles c) conservar tu computadora estable lo más posible

Enlaces a otros blogs amigos:

Introducción:

A nadie escapa la enorme influencia que ha alcanzado la informática en la vida diaria de las personas y organizaciones, y la importancia que tiene su progreso para el desarrollo de un país. Las transacciones comerciales, la comunicación, los procesos industriales, las investigaciones, la seguridad, la sanidad, etc. son todos aspectos que dependen cada día más de un adecuado desarrollo de la tecnología informática.

Síntesis:

Entre los muchos crímenes informáticos que se dan en México algunos de los más conocidos y frecuentes son:

- CRACKING: El cracking es la modificación del software con la intención de eliminar los métodos de protección de los cuales este disponga: protección de copias, versiones de prueba, números de serie, claves de hardware, verificación de fechas, verificación de CD o publicidad y adware.

El password cracking es un proceso informático que consiste en descifrar la contraseña de determinadas aplicaciones elegidas por el usuario. Se busca codificar los códigos de cifrado en todos los ámbitos de la informática. Se trata del rompimiento o desciframiento de claves.

Pena entre los 3 y 12 meses de prisión a quien acceda sin previa autorización, modifique, destruya o provoque perdida de información contenida en sistemas o equipos de informática. Si la penetración impidiera el uso o acceso al sistema afectado, la pena puede incrementarse en dos terceras partes.

- HACKING: En informática, un hacker es una persona que pertenece a una de estas comunidades o subculturas distintas pero no completamente independientes:

Gente apasionada por la seguridad informática, Una comunidad de entusiastas programadores y diseñadores de sistemas originada en los sesenta alrededor del Instituto Tecnológico de Massachusetts (MIT), el Tech Model Railroad Club (TMRC) y el Laboratorio de Inteligencia Artificial del MIT, La comunidad de aficionados a la informática doméstica.

A quien sin autorización conozca o copie información contenida en sistemas o equipos de informática no protegidos por algún mecanismo de seguridad, penetración sin daños tendrá una pena de 12 meses de prisión y de 100 a 150 días de multa.

- ROBO DE IDENTIDAD: Robo de Identidad, también conocido como fraude de identidad, un delito federal. De acuerdo con el Departamento de Justicia, la Ley explícitamente, “prohíbe la transferencia o utilización, a sabiendas y sin contar con la facultad legal, de un medio de identificación de otra persona, con la intención de cometer, o de ayudar, o de alentar a otro, cualquier actividad ilegal que constituya una violación de la ley Federal, o que constituya una felonía de acuerdo con cualesquiera ley estatal o local.” Con mucha frecuencia, el delito consiste en que alguien obtenga la información personal de otro, tal como el número del seguro social, número de la tarjeta de crédito o número de la cuenta bancaria y los utilice sin permiso para obtener una ganancia económica.

Si una persona resulta convicta de un delito federal de robo de identidad, entonces, en la mayoría de los casos, el delito tiene asignada una sentencia de 15 años en prisión, una multa y, la confiscación de cualquier propiedad utilizada o que se tenía intención de utilizar para cometer el delito. Sin embargo, a veces, las sentencias pueden ser significativamente más altas debido a que la persona convicta de robo de identidad resulta también convicta de otros delitos.

http://abogados.lawinfo.com/es/articulos/robo-de-identidad/federal/delito-de-robo-de-identidad.html

Conclusión:

Los delitos que hoy en día se cometen ya no son simples atracos o saqueos, ya son más complicados pero eso no significa que se queden impunes. Sin embargo en México ya se han aprobado muchas leyes para este tipo de delitos y esperemos que esto ayude a solucionar este problema.

Preguntas:

Es la modificación del software con la intención de eliminar los métodos de protección de los cuales este disponga

a) hacking b) robo de identidad c) cracking

¿Cuál es el delito más penado por la ley?

a) hacking b) robo de identidad c) cracking

También conocido como fraude de identidad

a) hacking b) robo de identidad c) cracking

Introducción:

En el presente trabajo se muestran, entre todas las carreras que existen, algunas carreras que están muy relacionadas con la informática. La informática, por su rapidez de crecimiento y expansión, ha venido transformando rápidamente las sociedades actuales; sin embargo el público en general solo las conoce superficialmente. Lo importante para entrar en el asombroso mundo de la computación, es perderle el miedo a esa extraña pantalla, a ese complejo teclado y a esos misteriosos discos y así poder entender lo práctico, lo útil y sencillo que resulta tenerlas como nuestro aliado en el día a día de nuestras vidas

Desarrollo:

A continuación los nombres de varias carreras relacionadas con la informática.

Diseño Grafico:

Es una profesión cuya actividad es la acción de concebir, programar, proyectar y realizar comunicaciones visuales, producidas en general por medios industriales y destinados a transmitir mensajes específicos a grupos sociales determinados, con un propósito claro y especifico. También se conoce con el nombre de diseño en comunicación visual, debido a que algunos asocian la palabra grafico únicamente a la industria grafica, y entienden que los mensajes visuales se canalizan a través de muchos medios de comunicación, y no solo impresos.

Administrador de red:

Los términos administrador de red, especialista de red y analista de red se designan a aquellas posiciones laborales en las que los ingenieros se ven involucrados en redes de computadoras, o sea, las personas que se encargan de la administración de la red.

Los administradores de red son básicamente el equivalente de red de los administradores de sistemas: mantienen el hardware y software de la red.

Frecuentemente se incluyen algunas otras actividades como el mantenimiento de las instalaciones de red tales como los controladores y ajustes de las computadoras e impresoras. A veces también se incluye el mantenimiento de algunos tipos de servidores como VPN, sistemas detectores de intrusos, etc.

Ingeniería de software:

Es la aplicación de un enfoque sistemático, disciplinado y cuantificable al desarrollo, operación y mantenimiento de software, y el estudio de estos enfoques, es decir, la aplicación de la ingeniería al software.1 Es la aplicación de la ingeniería al software, ya que integra matemáticas, ciencias de la computación y prácticas cuyos orígenes se encuentran en la ingeniería. La creación del software es un proceso intrínsecamente creativo y la ingeniería del software trata de sistematizar este proceso con el fin de acotar el riesgo del fracaso en la consecución del objetivo creativo por medio de diversas técnicas que se han demostrado adecuadas en base a la experiencia previa.

Ingeniería en sistemas:

es un modo de enfoque interdisciplinario que permite estudiar y comprender la realidad, con el propósito de implementar u optimizar sistemas complejos. Puede verse como la aplicación tecnológica de la teoría de sistemas a los esfuerzos de la ingeniería, adoptando en todo este trabajo el paradigma sistémico. La ingeniería de sistemas integra otras disciplinas y grupos de especialidad en un esfuerzo de equipo, formando un proceso de desarrollo centrado.

Una de las principales diferencias de la ingeniería de sistemas respecto a otras disciplinas de ingeniería tradicionales, consiste en que la ingeniería de sistemas no construye productos tangibles.

Ingeniería en mecatronica:

La mecatronica es una disciplina que une la ingeniería mecánica, ingeniería electrónica, ingeniería de control e informática; la cual sirve para diseñar y desarrollar productos que involucren sistemas de control para el diseño de productos o procesos inteligentes, lo cual busca crear maquinaria más compleja para facilitar las actividades del ser humano a través de procesos electrónicos en la industria mecánica principalmente. Debido a que combina varias ingenierías en una sola su punto fuerte es la versatilidad.

Un consenso común es describir a la mecatrónica como una disciplina integradora de las áreas de mecánica, electrónica e informática cuyo objetivo es proporcionar mejores productos, procesos y sistemas

Telemática:

La Telemática es una materia científica y tecnológica que surge de la evolución y fusión de la telecomunicación y de la informática. Dicha fusión ha traído el desarrollo de tecnologías que permiten desde realizar una llamada telefónica en la cima del monte Elbrus a un abonado en la selva amazónica, enviar un vídeo en 3D por Internet, o hasta recibir imágenes de una sonda que orbita alrededor de un planeta distante. Su objeto de estudio son las llamadas TICs (Tecnologías de la información y la comunicación).

Ingeniería en robótica: La carrera de Ingeniería en Robótica responde a las necesidades del país de contar con profesionistas que integren conocimientos de las áreas de Computación, Electrónica, Diseño Digital y Robótica.

Conclusión:

Hay muchas profesiones relacionadas con la informática pero estas 5 ultimas son algunas de las que casi de lleno están involucradas con la informática, todas estas aunque están relacionadas no tratan de los mismo ya que se relacionan con la informática pero también se relacionan con otras eso las hace diferentes.

¿Cuántas disciplinas maneja la mecatronica?

a) 2

b) 3

c) 4

La actividad de esta profesión es la acción de concebir, programar, proyectar y realizar comunicaciones visuales ¿cuál es?

a) Ingeniero en sistemas

b) Diseño grafico

c) Telemática

http://informatica-lvl.blogspot.mx/2011/11/carreras-relacionadas-con-la.html

Integrantes:

Daniel Vázquez

Aketzali Rivas

Martín Castillo

Síntesis de la unidad 2

Se conoce como software1 al equipamiento lógico o soporte lógico de un sistema informático, comprende el conjunto de los componentes lógicos necesarios que hacen posible la realización de tareas específicas, en contraposición a los componentes físicos, que son llamados hardware.

Software de aplicación: Es aquel que permite a los usuarios llevar a cabo una o varias tareas específicas, en cualquier campo de actividad susceptible de ser automatizado o asistido, con especial énfasis en los negocios. Incluye entre muchos otros:

- Aplicaciones para Control de sistemas y automatización industrial

- Aplicaciones ofimáticas

- Software educativo

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad[cita requerida] como el gusano informático, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes generando tráfico inútil.

En informática los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980.

Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rootkits, etc.

De acuerdo a los daños que causan en las computadoras, existen los siguientes tipos de virus:

- Worm o gusano informático: es un malware que reside en la memoria de la computadora y se caracteriza por duplicarse en ella, sin la asistencia de un usuario. Consumen banda ancha o memoria del sistema en gran medida.

- Caballo de Troya: este virus se esconde en un programa legítimo que, al ejecutarlo, comienza a dañar la computadora. Afecta a la seguridad de la PC, dejándola indefensa y también capta datos que envía a otros sitios, como por ejemplo contraseñas.

- Bombas lógicas o de tiempo: se activan tras un hecho puntual, como por ejemplo con la combinación de ciertas teclas o bien en una fecha específica. Si este hecho no se da, el virus permanecerá oculto.

Panda Security es una empresa informática española con sede en Bilbao especializada en la creación de soluciones de seguridad informática. Centrada inicialmente en la producción de software antivirus, la compañía ha expandido su línea de aplicaciones para incluir cortafuegos, aplicaciones para la detección de spam y spyware, tecnología para la prevención del cibercrimen, aplicaciones de seguridad y otras herramientas de seguridad y gestión para empresas y usuarios domésticos.

¿Qué es un software de aplicación?

¿Qué es un virus informático?

¿Menciona algunos tipos de virus?

Describe un tipo de virus

¿Qué es un antivirus?

¿Qué es panda segurity?

Síntesis Unidad 1

En 1945 John Von Neumann después de haber creado un modelo de computadora que solo tenía una única memoria donde se almacenaban los datos y las órdenes que le daban. En el pasado programar era conectar cables y cada vez que había algo distinto habría que reconectar todo.

John Neumann identificó las partes de las computadoras de escritorio las cuales eran:

- Unidad Central de proceso

- Unidad de memoria temporal

- Unidad de memoria masiva

- Unidad de entrada

- Unidad de salida

A diferencia de cómo se divide un sistema de cómputo actualmente:

- Hardware: parte tangible de la computadora.

- Software: parte lógica de la computadora.

- Datos: piezas individuales de información.

- Usuarios: son los operadores de las computadoras.

Neumann creo un modelo computacional que se caracteriza por disponer una única memoria principal a diferencia del modelo actual que no solo dispone de una memoria sino de varias: RAM, ROM y la unidad central de almacenamiento que es el Disco Duro.

Estas dos formas de representar un Sistema de Computo se caracterizan por diferenciar las partes de la computadora que sirven para darle una orden a la computadora; es decir, los dispositivos de entrada; también tienen en común que diferencian los dispositivos por medio de los cuales el sistema de computo nos muestra la información ya sea en una imagen o en algún sonido.

Otra similitud que tienen estos modelos es que definen a la unidad central de procesamiento (CPU), que es el componente principal del computador y otros dispositivos programables.

Aunque el sistema de Neumann solo representa lo que es el hardware en estos tiempos ya que reconoce solo la exterior de la computadora es decir las partes tangibles.

Lo que el modelo de Neumann no representa ni esquematiza es el Software que se conoce ahora; es decir, no representa los programas que la computadora procesa, por ejemplo: No representa las funciones internas de la computadora ni las divide según su función.

El modelo para representar un Sistema de cómputo de Neumann tampoco define ni menciona “los usuarios”; es decir, las personas u operadores que controlan al sistema de cómputo en general.

En conclusión el modelo de Neumann es el ancestro de todas las computadoras de ahora sin ese modelo no se podría haber hecho ningún otro modelo ya que fue el primer modelo es representar las partes de un Sistema de Computo.

1. ¿Quién fue Neumann?

2. ¿Qué partes tenía el modelo de un sistema de computación de Neumann?

3. ¿Qué partes tiene un sistema de computo actual?

4. Señala las diferencias entre el modelo de Neumann y el actual.

5. ¿Qué no esquematiza el modelo de Neumann?

Welcome to WordPress.com! This is your very first post. Click the Edit link to modify or delete it, or start a new post. If you like, use this post to tell readers why you started this blog and what you plan to do with it.

Happy blogging!